In vielen Computern und Laptops findet man heute einen zusätzlichen Chip namens TPM. Im Betriebssystem wird es im Abschnitt Sicherheitsgeräte definiert. Was ist das für ein Biest und wofür wird es eigentlich gebraucht - reden wir heute.

Ein Trusted Platform Module oder TPM (Trusted Platform Module) ist ein separater Mikrochip auf der Hauptplatine eines Computers, der bestimmte Aufgaben im Zusammenhang mit Kryptographie und Computersicherheit ausführt.

Mit einem TPM-Kryptoprozessor können Sie beispielsweise die Festplatte Ihres Computers verschlüsseln. Natürlich kann dies auch der Zentralprozessor, aber dann muss er mehr Aufgaben ausführen und die Geschwindigkeit der Verschlüsselung und Entschlüsselung wird viel geringer sein. Die hardwarebasierte Verschlüsselung im TPM erfolgt mit geringem oder keinem Leistungsverlust.

Außerdem kann TPM Anmeldeinformationen schützen und Programme überprüfen, die auf dem System ausgeführt werden. Verhindert eine Infektion mit Rootkits und Bootkits (Arten von Schadprogrammen, die vor dem Booten des Betriebssystems in den Computer eindringen oder ihre Anwesenheit im System verbergen und daher vom System nicht erkannt werden können), und stellt sicher, dass die Konfiguration des Computers nicht ohne die Zustimmung des Benutzers geändert wird Wissen.

Darüber hinaus verfügt jedes TPM-Kryptografiemodul über eine eindeutige Kennung, die direkt auf den Chip geschrieben wird und nicht geändert werden kann. Daher kann der Kryptochip zur Authentifizierung beim Zugriff auf das Netzwerk oder eine beliebige Anwendung verwendet werden.

TPM kann starke Verschlüsselungsschlüssel generieren, wenn dies vom Betriebssystem (OS) erforderlich ist.

Bevor Sie das TPM verwenden können, müssen Sie es jedoch konfigurieren. Das Einrichten eines Moduls besteht aus wenigen einfachen Schritten.

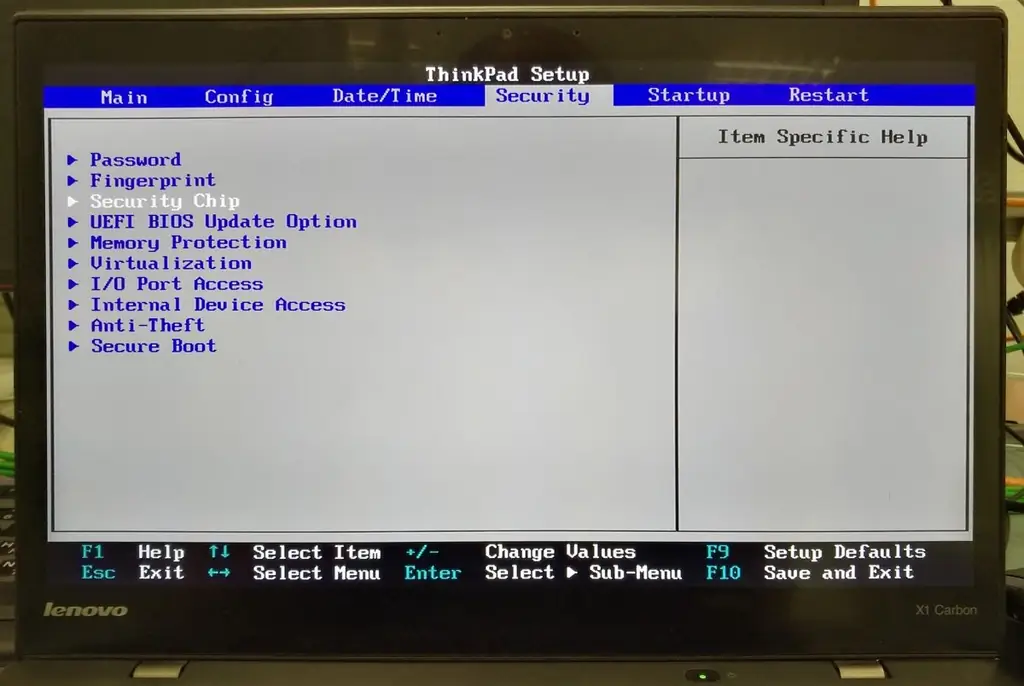

Zuerst muss der Chip im BIOS des Computers aktiviert werden. Rufen Sie dazu das BIOS auf und gehen Sie zum Abschnitt zur Sicherheit. Obwohl das BIOS von Computer zu Computer stark variieren kann, heißt der Abschnitt mit den Sicherheitseinstellungen im Allgemeinen "Sicherheit". Dieser Abschnitt sollte eine Option namens "Sicherheitschip" haben.

Das Modul kann sich in drei Zuständen befinden:

- Deaktiviert.

- Aktiviert und nicht verwendet (Inaktiv).

- Aktiviert und aktiviert (Aktiv).

Im ersten Fall ist er im Betriebssystem nicht sichtbar, im zweiten ist er sichtbar, aber das System verwendet ihn nicht, und im dritten ist der Chip sichtbar und wird vom System verwendet. Setzen Sie den Status auf "aktiv".

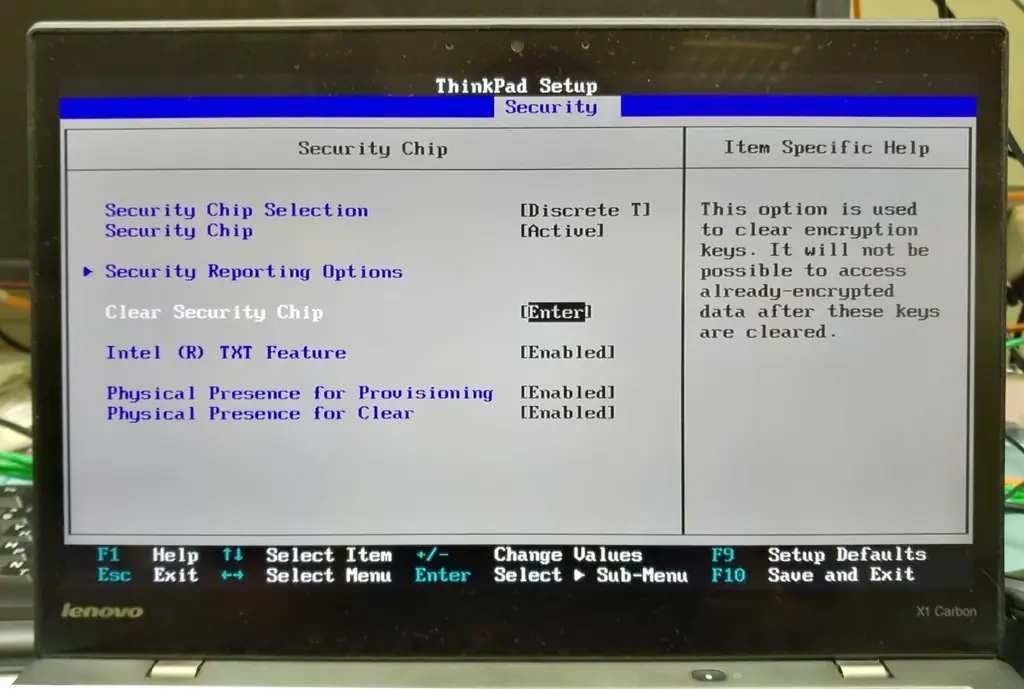

Gleich dort in den Einstellungen können Sie die vom Chip generierten alten Schlüssel löschen. Dies kann praktisch sein, wenn Sie beispielsweise Ihren Computer verkaufen möchten. Bitte beachten Sie, dass Sie durch das Löschen der Schlüssel die mit diesen Schlüsseln verschlüsselten Daten nicht wiederherstellen können (es sei denn, Sie verschlüsseln Ihre Festplatte).

Speichern Sie nun Ihre Änderungen und starten Sie Ihren Computer neu ("Speichern und beenden" oder F10-Taste).

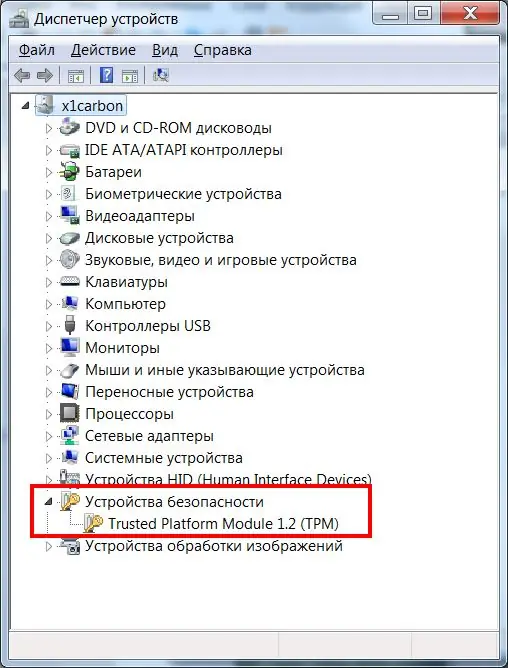

Öffnen Sie nach dem Hochfahren des Computers den Geräte-Manager und stellen Sie sicher, dass das Trusted Module in der Geräteliste angezeigt wird.

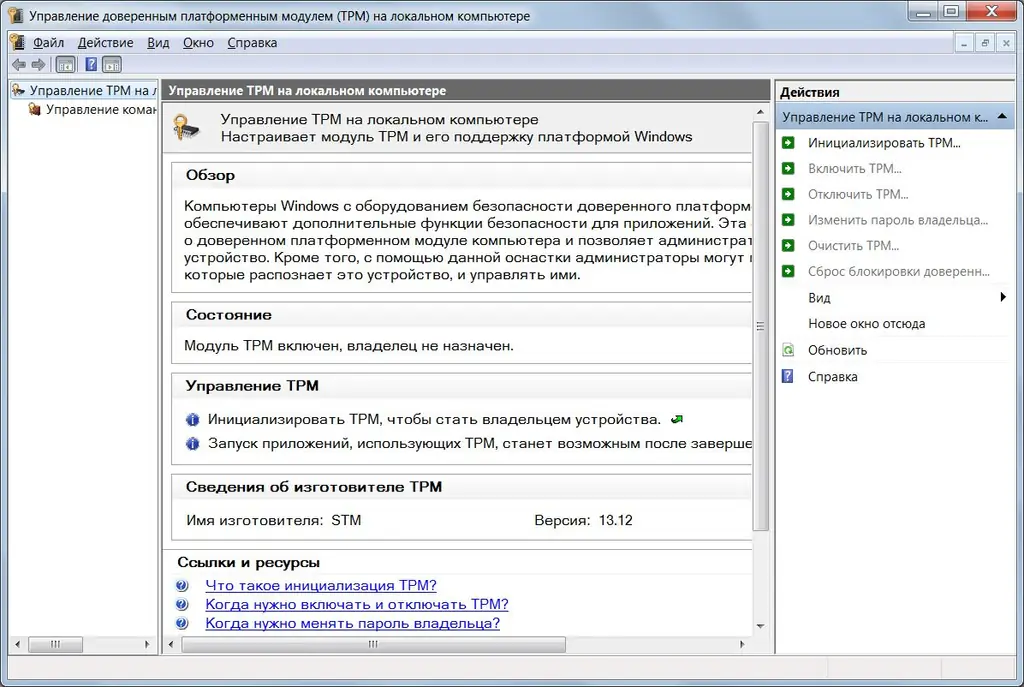

Es bleibt, den Chip im Betriebssystem zu initialisieren. Öffnen Sie dazu das TPM-Verwaltungs-Snap-In. Drücken Sie die Windows-Taste + R (das Fenster Ausführen wird geöffnet) und geben Sie tpm.msc in das Eingabefeld ein. Dadurch wird das Trusted Platform Module (TPM)-Verwaltung auf lokalem Computer-Snap-In gestartet. Hier können Sie übrigens zusätzliche Informationen lesen - was ist TPM, wann müssen Sie es ein- und ausschalten, das Passwort ändern usw.

Auf der rechten Seite des Snaps befindet sich das Aktionsmenü. Klicken "…". Wenn diese Funktion nicht aktiv ist, wurde Ihr Chip bereits initialisiert.

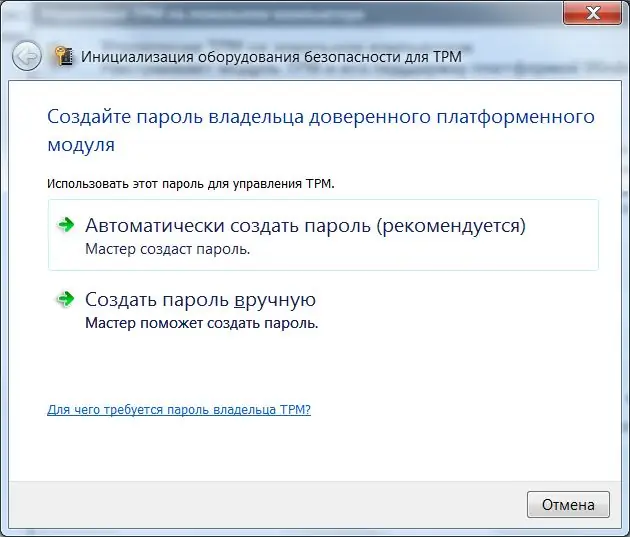

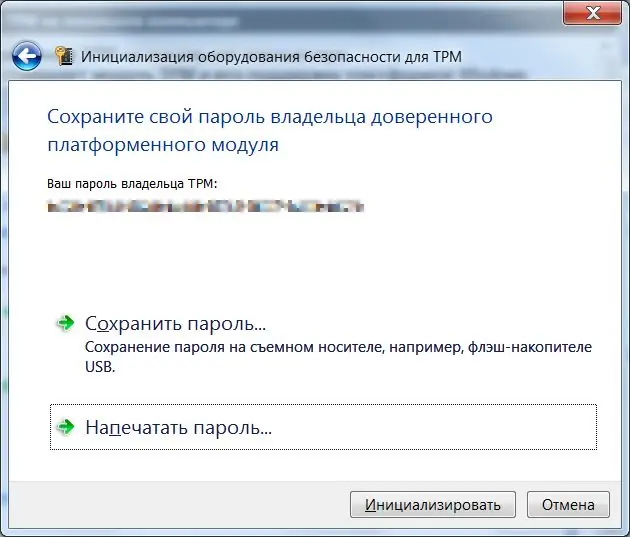

Wenn der TPM-Initialisierungsassistent gestartet wird, werden Sie aufgefordert, ein Kennwort zu erstellen. Wählen Sie die Option "Automatisch". Das TPM-Initialisierungsprogramm generiert ein Kennwort. Speichern Sie es in einer Datei oder drucken Sie es aus.

Klicken Sie nun auf die Schaltfläche "Initialisieren" und warten Sie ein wenig. Nach Abschluss informiert Sie das Programm über die erfolgreiche Initialisierung des Moduls. Nach Abschluss der Initialisierung sind alle weiteren Aktionen mit dem Modul - Herunterfahren, Bereinigen, Datenwiederherstellung im Fehlerfall - nur mit dem soeben erhaltenen Passwort möglich.

Tatsächlich enden hier die TPM-Verwaltungsfunktionen. Alle weiteren Operationen, die die Fähigkeiten des Chips erfordern, erfolgen automatisch - transparent für das Betriebssystem und unsichtbar für Sie. All dies muss in Software implementiert werden. Neuere Betriebssysteme wie Windows 8 und Windows 10 verwenden TPM-Funktionen häufiger als ältere Betriebssysteme.